Sicherheitsstudie Ladeinfrastrukturanbindung

Mit der steigenden Anzahl von E-Fahrzeugen wächst auch der Bedarf an privater sowie (halb-) öffentlicher Ladeinfrastruktur. Dem Ausbau der Ladeinfrastruktur sind vor allem durch die hohen Leistungen der Ladestationen sowie durch beträchtliche Investitionen in den Ausbau und der Erweiterung der verfügbaren Niederspannungs- und Mittelspannungsnetzinfrastruktur Grenzen gesetzt. Neben einem Ausbau der Netzkapazität sind deshalb kurzfristig umsetzbare Maßnahmen zu evaluieren, um mit technischen Mitteln die Netzstabilität aufrecht zu erhalten und die Auswirkung von möglichen Leistungsengpässen auf die Wahrnehmung von Kund_innen zu minimieren.

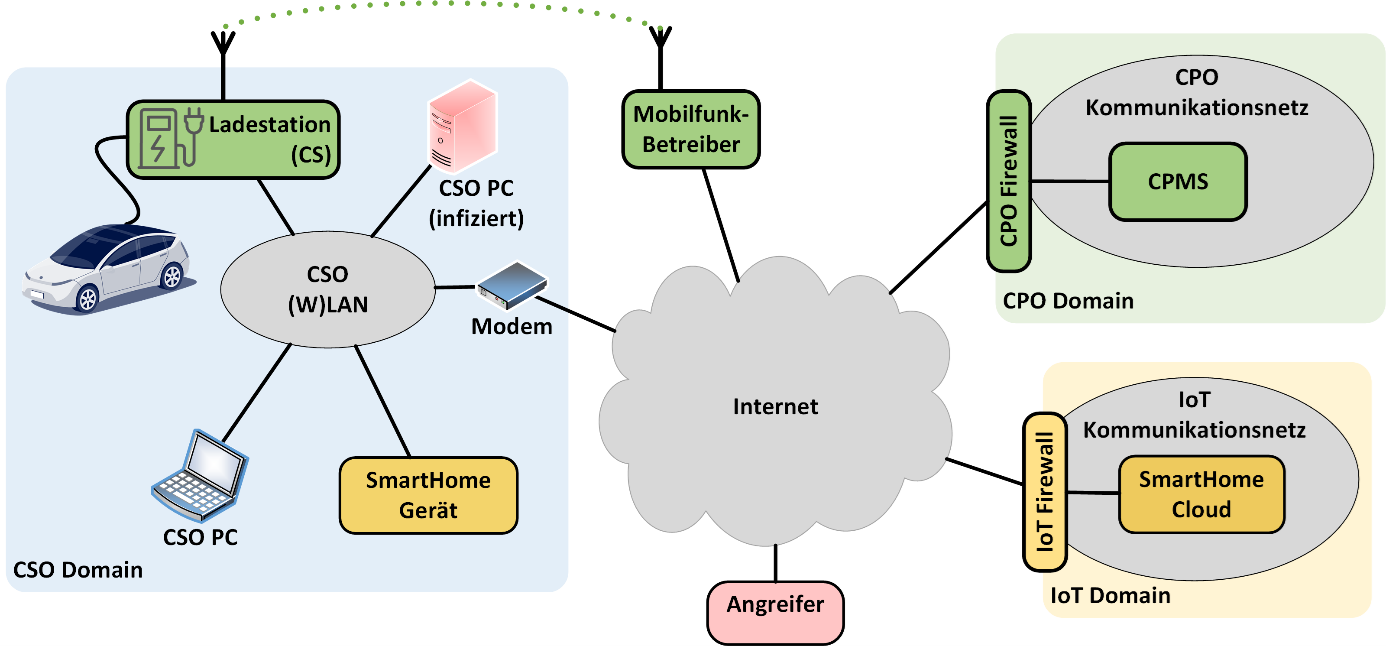

Die durchgeführte Studie analysiert die Sicherheit und mögliche Angriffsflächen sowie die Gefährdungen der Privatsphäre im Falle der Fernsteuerung von Ladestationen für E-Fahrzeuge (sogenanntes „SmartCharging“) bei Kund_innen durch Ladestationsbetreiber (Charge Point Operator, CPO). Viele Energielieferanten haben seit mehr als zehn Jahren bereits als CPO umfangreiche Erfahrungen im Betrieb von Ladestationen bzw. dem Lastmanagement im (halb-)öffentlichen Raum gesammelt. Ladestationen von Privatkund_innen werden bisher nicht durch CPOs gesteuert, bieten jedoch angesichts der hohen Steigerungsraten und zunehmenden Ladeleistungen ein großes Potential zur Netzstabilisierung. Die wesentlichen Herausforderungen dabei sind u.a. die sichere Kommunikation zwischen CPO und Ladestation, die Koexistenz der Ladestationssteuerung mit diversen SmartHome-Geräten im Kommunikationsnetz (LAN) der Kund_innen und Herausforderungen betreffend Datenschutz-Grundverordnung (DSGVO) und Privatsphäre (siehe Abbildung 1). Möglicherweise kompromittierte Geräte im Kund_innen-LAN (CSO Domain, links in Abbildung 1) gefährden potentiell sowohl die Ladestation der Kund_innen, als auch die Infrastruktur des CPO (rechts oben in Abbildung 1). Vergleichbare Gefährdungen gehen auch von Angreifern im Internet aus oder von anderen SmartHome Geräten oder -Clouds, die Zugriff auf das LAN der Kund_innen haben.

Abbildung 1: Generische Architektur, Vernetzung und Koexistenz der Ladestation bei Kund_innen (CSO) mit potentiell sicherheits- oder Privatsphäre-gefährdenden Systemen anderer Hersteller (u.a. vorhandene IT-Geräte der Kund_innen sowie SmartHome Geräte im LAN oder WLAN) .

Entscheidend für die Gewährleistung der Sicherheit ist die Sicherstellung der sogenannten CIA-Triade: Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability).

- Eine Verschlüsselung mit dem Ziel der Vertraulichkeit ist notwendig, um passives Abhören der Kommunikation zwischen Ladestation und CPO durch sogenannte Man-in-the-Middle (MitM) Angreifer zu unterbinden.

- Die Integritätssicherung der Kommunikation zwischen Ladestation und CPO beugt Angriffen durch MitM vor, die andernfalls Datenwerte verfälschen oder falsche Steuersignale generieren könnten.

- Die Verfügbarkeit ist eine wesentliche Voraussetzung dafür, dass ein CPO im Anlassfalls (z.B. bei Leistungsengpässen) tatsächlich die Ladestationen von Kund_innen erreichen und schnell und effizient regelnd eingreifen kann.

Für diese Kommunikation hat sich mit dem von der OpenChargingAlliance (OCA) standardisierten Open Charging Point Protocol (OCPP) in den Versionen 1.6 bzw. 2.0.1 zum Zeitpunkt des Verfassens der Studie (Q1 2023) ein offener Standard für die Kommunikation des CPOs mit Ladestationen etabliert. Auch wenn Aktivitäten zur Standardisierung potentieller Nachfolgeprotokolle wie beispielsweise IEC 63110 gestartet wurden, ist der offene OCPP-Standard nach wie vor das bevorzugte Protokoll für den Ausbau der Ladeinfrastruktur.

Schwerpunkt der Studie ist demzufolge die Analyse der Sicherheit und Privatsphäre der Fernsteuerung von Ladestationen bei Kund_innen durch CPOs unter Verwendung des Protokolls OCPP. Weitergehend erstellt die Studie Grundlagen für die funktionale Analyse dieser Ansteuerungsform und evaluiert die möglichen Antwortzeiten privater Ladestationen auf Steuerbefehle des CPO im Bedarfsfall in realen Mobilfunknetzen.

Ergebnisse:

Eine ausführliche Recherche vorhandener wissenschaftlicher Publikationen und Standards zum Themenblock „Sicherheit von Ladeinfrastrukturen“ kommt zu dem Schluss, dass zum Zeitpunkt des Verfassens der Studie keine wesentlichen Schwachstellen von OCPP bekannt sind, die einem sicheren Steuern von Ladestationen widersprechen. OCPP bietet in den aktuellen Versionen (OCPP-J 1.6 mit Sicherheitserweiterungen sowie OCPP 2.0.1) die OCPP-Sicherheitsprofile 2 (TLS mit Server-Zertifikat) und 3 (TLS mit Server- und Client-Zertifikat) an. Diese beiden Profile sehen eine verpflichtende Ende-zu-Ende Verschlüsselung mittels Transport Layer Security (TLS) vor. TLS Version 1.2 und Nachfolgeversion 1.3 gewährleisten bei der Verwendung geeigneter kryptographischer Verfahren (Ciphers) eine grundsätzliche, notwendige Voraussetzung für die sichere Ladestationssteuerung. Eine Analyse möglicher Varianten der Ladestationssteuerung hat zentrale high-level Bedrohungsszenarien ergeben, die durch geeignete Gegenmaßnahmen verhindert werden müssen:

- Ein Angreifer kann die notwendige Steuerung von privaten Ladestationen durch den CPO erschweren, stören oder unterbinden

- Ein Angreifer kann aufgrund von Sicherheitslücken Ladestationen übernehmen und regeln.

- Ein Angreifer erreicht die Punkte (1) und (2) für eine große Anzahl von Ladestationen.

- Ein Fernzugriff auf die Ladestation durch Angreifer oder CPO gefährdet die Privatsphäre der Kund_innen.

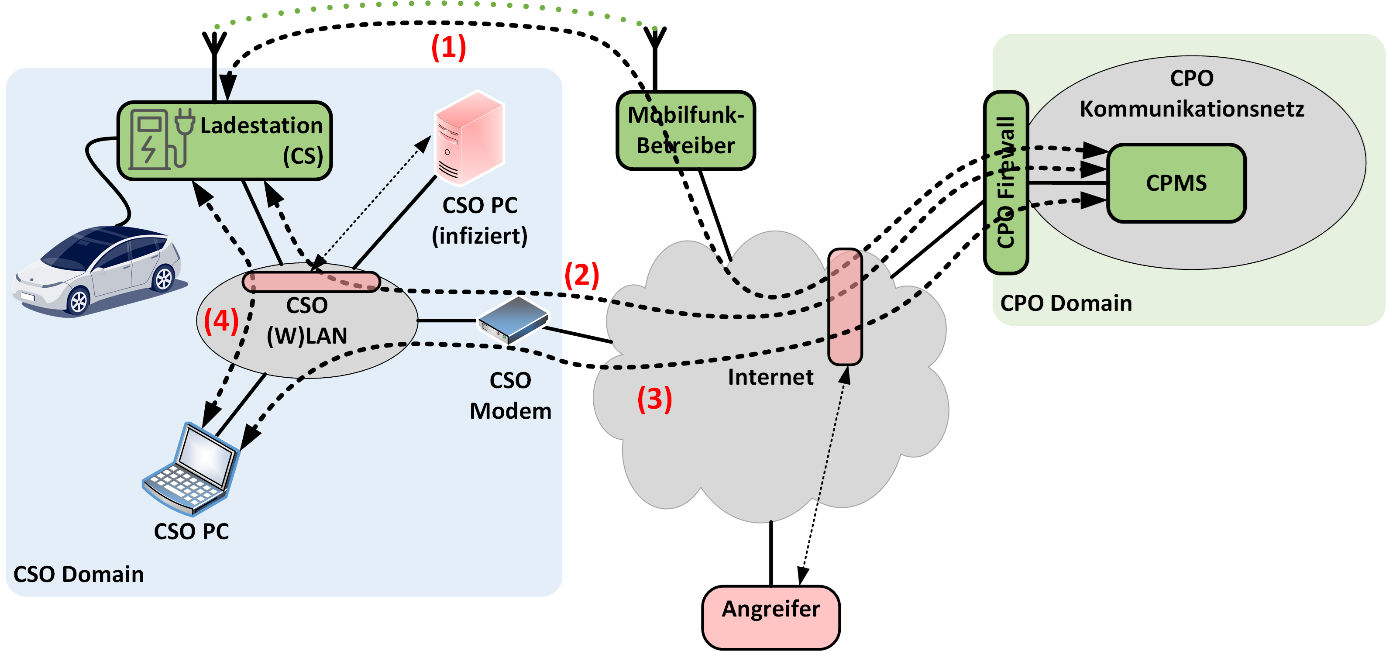

Mögliche Angriffs- und Abwehrmöglichkeiten werden von der Architektur der Vernetzung zwischen dem Backend (Charge Point Management System, CPMS) des CPO und der Ladestation von Kund_innen wesentlich beeinflusst. Die Studie untersucht demzufolge vier mögliche Anwendungsfälle: AF0: Offline-Ladestation, AF1: Ladestation mit Mobilfunk-Anbindung (Kommunikationspfade (1) und (3) in Abbildung 2), AF2: Ladestation mit Anbindung über das Kund_innen LAN bzw. dessen vorhandene Internet-Anbindung (Kommunikationspfade (2) und (3) sowie evtl. (4)), sowie AF3: Ladestation mit gleichzeitiger Anbindung über Mobilfunk und das Kund_innen LAN bzw. -Internet (Kommunikationspfade (1) bis (4) in Abbildung 2).

Abbildung 2: Mögliche Kommunikationspfade und Angriffsmöglichkeiten bei der Ansteuerung von Ladestationen bei Privatkund_innen (CSO) durch den CPO.

Mit Blick auf die Systemarchitektur zeigt die Studie, dass die Variante AF1 (Ladestation mit Mobilfunk-Anbindung unter Verwendung eines privaten Access Point Name (APN) und mit zusätzlichen Sicherungsmaßnahmen, Kommunikationspfad (1)) aus Sicht der CIA_Triade und v.a. bezüglich der Wahrung der Privatsphäre von Kund_innen die meisten Vorteile bietet. Wesentliche Nachteile sind allerdings die Kosten für den CPO sowie mögliche Schwierigkeiten bei fehlender Funkversorgung bei Kund_innen (Tiefgaragen, ländlicher Bereich mit schwachem Mobilfunkempfang, etc.). Als Alternative bietet sich AF2 (Anbindung über Internet-Modem und LAN von Kund_innen, Kommunikationspfad 2) in der Variante a an (Zugriff von Kund_innen auf die eigene Ladestation wird über CPO-Infrastruktur geroutet, Kommunikationspfad 3). Die Wahrung der Privatsphäre erfordert jedoch technische Lösungen, um die Ladestation in einem eigenen virtuellen LAN (VLAN) oder WLAN vom LAN der Kund_in zu isolieren. Andernfalls haben Kund_innen keine technische Möglichkeit zu verhindern, dass der CPO den Zugriff auf die Ladestation missbraucht, um das (W)LAN von Kund_innen und deren Verhalten auszukundschaften. Die letzte Aussage gilt gleichermaßen für AF2 Variante b (mit Ladestations-Zugriff von Kund_innen über Kommunikationspfad 4) sowie für AF3. Desgleichen gefährden AF2 und AF3 (ohne VLAN-Abschottung der Ladestation) die Sicherheit der Ladestation: kompromittierte Geräte im Kund_innen-LAN können die Ladestation auskundschaften, versuchen deren Schwachstellen zu identifizieren, und angreifen. AF0 (Offline-Ladestation) wird aufgrund regulatorischer Erfordernisse (Technische und Organisatorische Regeln für Betreiber und Benutzer von Netzen, TOR Verteilernetze) ab 2025 nicht mehr zulässig sein.

Auf Protokollebene kommt die Studie zum Schluss, dass sich OCPP 2.0.1 bzw. OCPP-J 1.6 (JSON/Websocket) mit Sicherheitserweiterungen bei Verwendung des OCPP-Sicherheitsprofils 3 für eine sichere Ladestationssteuerung durch den CPO gut eignen. Herausforderung ist hierbei die sichere Verteilung von kryptographischen Schlüsseln und Zertifikaten an die Ladestationen von Kund_innen. Sofern Zusatzbedingungen erfüllt sind – jede Ladestation muss einen eindeutigen, geheimen, den Angreifern nicht bekannten und von ihnen nicht erratbaren Schlüssel speichern – ist auch das OCPP-Sicherheitsprofil 2 für eine sichere Ladestationssteuerung geeignet, vergrößert jedoch die mögliche Angriffsfläche des CPOs bezüglich der Verfügbarkeit. Während bei Verwendung des OCPP-Sicherheitsprofils 3 ein CPO die Verbindungsversuche von Angreifern bereits beim TLS-Verbindungsaufbau abblocken kann, gelingt ihm das bei OCPP-Sicherheitsprofil 2 nur zu einem späteren Zeitpunkt, bei der verpflichtenden Authentifizierung der Ladestation. Dieses Kriterium kann bei der erfolgreichen Abwehr von Distributed Denial-of-Service Angriffen mit Malware und Botnetzen entscheidend sein. Die Verwendung von OCPP-S 1.6 oder früheren Versionen (basierend auf SOAP/XML) wird in der Studie abgelehnt, da u.a. der Standard OCPP keine (ausreichenden) standardisierten Sicherungsmaßnahmen definiert. Desgleichen stellt die von OCPP 1.6-J vorgesehene Abwärtskompatibilität durch Unterstützung der veralteten und durch RFC 8996 als nicht mehr zulässig gewerteten TLS Versionen 1.0 und 1.1 ein hohes Sicherheitsrisiko dar. Die Studie empfiehlt deshalb ausschließlich die Verwendung von TLS-Versionen ab TLS 1.2 für eine sichere Steuerung von Ladestationen.

Die Evaluierung der Messungen in realen Mobilfunknetzen erlaubt eine Abschätzung möglicher Antwortzeiten der Ladestation bei einem Steuerbefehl des CPO an die Ladestation. Diese Antwortzeiten sind abhängig von der Größe des Steuerbefehls, der verwendeten Mobilfunktechnologie, sowie von der Zeit der Inaktivität der Mobilfunkverbindung vor dem Absetzen des Steuerbefehls durch den CPO. Festgestellt wurde, dass kurze Zeiten der Inaktivität (ca. 30 Sekunden keine Datenübertragung) bei Mobilfunknetzen zu einer deutlichen Erhöhung der Übertragungszeit beim ersten Steuerpaket führen. Für einen als realistisch erachteten Fall wurde für einen 1500 Byte großen Steuerbefehl, je nach Funktechnologie, eine mittlere Rundlaufzeit (Round-trip delay) von ca. 0,65 Sekunden für 4G, 1,8 Sekunden für 3G sowie 3 Sekunden für 2G Netze ermittelt. Bei Verwendung von drahtgebundenen Netzen (VDSL, Kabel) ist von deutlich geringeren Laufzeiten auszugehen, d.h. die 3 Sekunden (zuzüglich Bearbeitungszeit der Ladestation) für 2G geben eine obere Schranke für zu erwartende Antwortzeiten an.

Zusammenfassend kommt die Studie zu dem Ergebnis, dass OCPP bei Berücksichtigung notwendiger Sicherheitsmaßnahmen eine sichere Möglichkeit der Leistungssteuerung von Ladestationen bei Privatkund_innen durch den CPO bietet, mit vielversprechendem Potential für die Netzstabilisierung.